はじめに

今回、案件で機器の遠隔操作が必要になったんですが、NAT配下でグローバルIPがなかったり、ルーター設定を勝手に変更できなかったり、現地ネットワークに入らないとアクセスできなかったりと、外部から直接SSHできない環境でした。

こういった制約の中でも安全にリモートアクセスを実現する方法の一つが、リバースSSHトンネル(Reverse SSH Tunnel)です。今回は技術的な詳細は最小限にして、どんな場面で役に立つのかにフォーカスして紹介していきます。

リバースSSHトンネルって何?

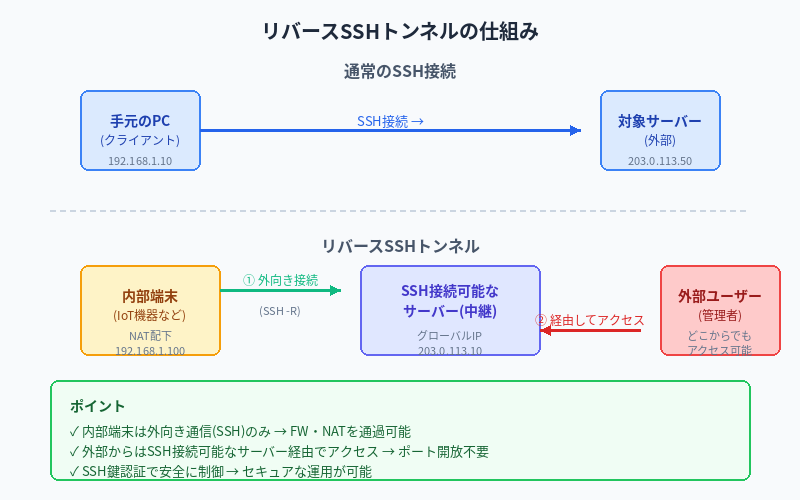

通常のSSH接続は、手元のPCから対象サーバーへという「外向き接続」ですよね。一方、リバースSSHトンネルは逆向きの発想になります。つまり、内部ネットワークの端末から外部のSSH接続可能なサーバーへ接続して、そこを経由してあとから端末へアクセスするという形です。

ポイントは2つ。まず、内部端末からは外向き通信(SSH)だけ行います。そして、外部からのアクセスはSSH接続可能なサーバー経由で実現します。この仕組みのおかげで、NAT・ファイアウォール・キャリア回線配下でもSSHアクセスが可能になるわけです。

どんなケースで役立つのか?

IoT機器・エッジデバイスの遠隔保守

これが最も王道のユースケースですね。Raspberry Piやセンサー端末、カメラデバイス、小型Linux端末などは、多くの場合グローバルIPを持っていません。現地LANに閉じていて、再起動後のトラブル対応も難しいという制約があります。

リバースSSHトンネルを使えば、機器側から自動的にトンネルを張って、外部からはSSH接続可能なサーバー経由でSSH接続できるようになります。現地に行かずに調査や修正ができるので、運用がかなり楽になります。

デモ機・検証機への一時的な外部公開

展示会や社内デモなどで、一時的に外部から触れるようにしたいけど、ルーター設定は変えられないしセキュリティも保ちたい、という場面でも有効です。ポート開放なしで、公開期間が終わればトンネルを停止すればいいだけ。SSH鍵ベースで安全に制御できるので、「必要なときだけ外部公開」できるのは大きなメリットです。

現地作業を最小限にしたいシステム運用

地方拠点や工場、ショールームなど、ネットワーク管理者が常駐していない環境では特に重宝します。障害対応で毎回現地対応するのは厳しいですよね。

電源ONで自動的にトンネル接続して、外部から状態確認やログ確認、設定修正や再起動も遠隔で実施できる。これは運用コスト削減に直結します。

VPNを導入するほどではないケース

VPNは強力なんですが、構築・運用コストが高かったり、クライアント管理が煩雑だったり、一時利用にはオーバースペックということもあります。

リバースSSHトンネルはSSHだけで完結するし、設定もシンプル。ピンポイント用途に最適なので、「軽量な代替手段」として非常に相性が良いんです。

技術的なポイント(軽く触れておきます)

技術的には、内部端末が外部サーバーへSSH接続して、-Rオプションでポートを逆向きに転送します。すると、外部サーバーの特定ポートが内部端末のSSHに紐づくという仕組みです。

基本的なコマンド例

内部端末から実行するコマンドはこんな感じです:

ssh -N -R 2222:localhost:22 [email protected]このコマンドの意味は:

- -N:コマンドを実行せず、ポート転送だけ行う

- -R 2222:localhost:22:SSH接続可能なサーバーの2222番ポートを、内部端末の22番ポート(SSH)に転送

- [email protected]:接続先のSSH接続可能なサーバー

このコマンドを実行すると、SSH接続可能なサーバーにログインして以下のコマンドを打つだけで、内部端末にSSH接続できるようになります:

ssh -p 2222 internal-user@localhost実運用のポイント

重要なのは、ポートが確保できたかどうか、失敗時に自動で貼り直せるか、通信断や電源断をどう扱うか、といった運用設計の部分ですね。起動時に自動接続して、失敗時は再試行、成功判定を明確にすることで、実運用に耐える構成になります。

例えば、自動再接続のためにこんなオプションを追加するのが一般的です:

ssh -N -R 2222:localhost:22 \

-o ServerAliveInterval=60 \

-o ServerAliveCountMax=3 \

-o ExitOnForwardFailure=yes \

[email protected]- ServerAliveInterval=60:60秒ごとに生存確認

- ServerAliveCountMax=3:3回失敗したら切断

- ExitOnForwardFailure=yes:ポート転送に失敗したら即座に終了(systemdなどで自動再起動させる)

セキュリティ面について

リバースSSHトンネルは便利ですが、セキュリティ面では必ず考慮すべきことがあります。SSH鍵認証を使用すること、接続ユーザーやポートを限定すること、不要な転送は許可しないこと、トンネル用途を明確にすること。正しく設計すれば、ポート開放よりも安全なケースも多くあります。

まとめ

リバースSSHトンネルは、NAT環境下でもルーター設定不要で、安全にリモートアクセスを実現できる非常に実用的な技術です。特にIoT機器やエッジデバイス、一時的な検証環境、現地作業を減らしたい運用といった場面では、まず検討したい選択肢と言えるでしょう。